Bộ lọc thư rác (spam filter) đã trở thành một công cụ hiệu quả trong việc ngăn chặn email độc hại xâm nhập vào hộp thư đến của bạn. Tuy nhiên, chúng không hề hoàn hảo. Nếu bạn cần một lý do để luôn cảnh giác khi mở bất kỳ email nào, ngay cả khi chúng đã vượt qua lớp bảo mật, thì tấn công “email salting” chính là minh chứng rõ ràng nhất.

Email Salting Attacks Là Gì Và Cách Chúng Hoạt Động?

Theo báo cáo từ Cisco Talos, các cuộc tấn công email salting cho phép kẻ lừa đảo “luồn lách” qua các bộ lọc thư rác và đưa email độc hại thẳng vào hộp thư đến của bạn. Kỹ thuật này hoạt động bằng cách thêm các đoạn văn bản “rác” không liên quan hoặc các ký tự ẩn vào mã HTML của email, nhằm đánh lừa bộ kiểm tra spam. Trong khi đó, nội dung email vẫn hiển thị bình thường với người dùng, khiến họ không thể nhận ra những phần văn bản bổ sung này.

Khi một bộ lọc spam kiểm tra email, nó sẽ phân tích mã HTML của email để hiểu nội dung. Tuy nhiên, người đọc lại không nhìn thấy mã HTML mà chỉ thấy giao diện thân thiện được hiển thị bởi trình duyệt email. Kỹ thuật “email salting” lợi dụng điểm này để chèn văn bản rác vào giữa các từ, làm cho bộ lọc spam không thể “nhận diện” được thông điệp lừa đảo thực sự. Sau đó, kẻ lừa đảo sử dụng các thủ thuật tinh vi để đảm bảo phần văn bản rác này không hiển thị khi bạn đọc email, chỉ còn lại những từ mà chúng muốn bạn thấy.

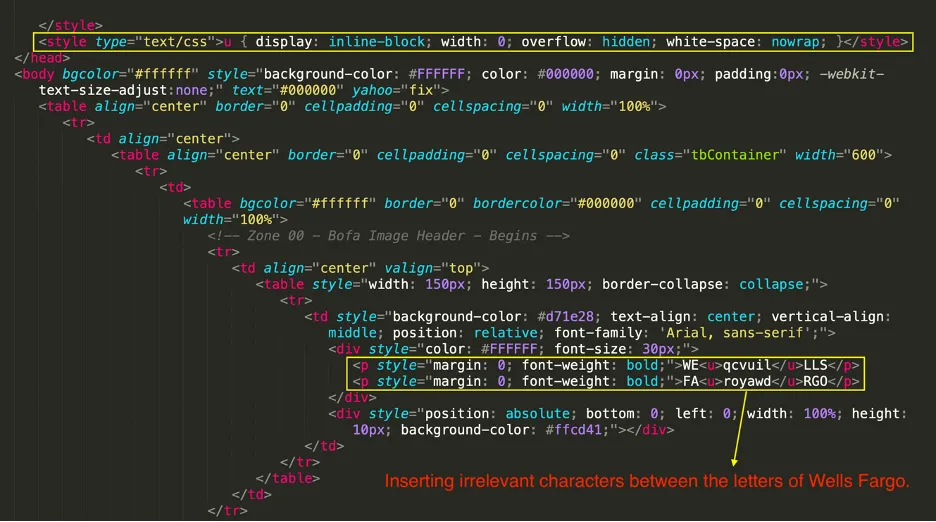

Ví dụ về cách kẻ lừa đảo thêm văn bản rác để đánh lừa bộ lọc spam trong tấn công email salting

Ví dụ về cách kẻ lừa đảo thêm văn bản rác để đánh lừa bộ lọc spam trong tấn công email salting

Ví Dụ Thực Tế Về Kỹ Thuật Salting Đánh Lừa Bộ Lọc Spam

Một ví dụ điển hình mà Cisco Talos đã phát hiện: trong một email, kẻ lừa đảo muốn mạo danh ngân hàng Wells Fargo. Nếu chúng chỉ viết “Wells Fargo”, bộ lọc spam sẽ dễ dàng phát hiện và chặn. Thay vào đó, kẻ lừa đảo đã thêm văn bản rác vào giữa các từ “Wells” và “Fargo”, sau đó thiết lập độ rộng của phần văn bản bổ sung này là “zero width” (không có độ rộng).

Do đó, khi bộ lọc spam quét email, nó sẽ thấy một chuỗi ký tự như sau:

WEqcvuilLLS FAroyawdRGOTuy nhiên, vì văn bản rác này có độ rộng bằng 0, nó sẽ không hiển thị khi bạn đọc email. Kết quả là bạn chỉ thấy:

WELLS FARGOBằng cách này, kẻ lừa đảo có thể mạo danh Wells Fargo mà không bị bộ lọc spam phát hiện.

Một ví dụ khác liên quan đến việc kẻ lừa đảo chèn các ký tự Zero-Width Space (ZWSP) và Zero-Width Non-Joiner (ZWNJ) vào giữa mỗi chữ cái trong một từ. Vì chúng là các ký tự, bộ lọc spam sẽ đọc chúng khi đánh giá một email có phải là spam hay không. Tuy nhiên, do các ký tự này đại diện cho khoảng trắng bằng 0, chúng không hiển thị khi email được hiển thị, nghĩa là bạn vẫn nhìn thấy từ đó một cách bình thường mà không có bất kỳ dấu hiệu ngắt quãng nào.

Kết Luận: Luôn Cảnh Giác Với Email Độc Hại

Những ví dụ trên là minh chứng rõ ràng cho thấy bạn không bao giờ nên tin tưởng một cách mù quáng vào bất kỳ email nào, ngay cả khi chúng đã vượt qua bộ lọc spam và đến được hộp thư đến của bạn. Hãy luôn kiểm tra kỹ người gửi và nội dung trước khi nhấp vào bất kỳ liên kết đáng ngờ nào. Để tăng cường kiến thức, bạn nên tìm hiểu thêm về các ví dụ về email lừa đảo (phishing) và gian lận cần cảnh giác.